Como o Banshee Stealer tem como alvo os utilizadores do macOS

O Banshee Stealer destaca os riscos crescentes para os utilizadores do macOS, sublinhando a necessidade de soluções avançadas de cibersegurança e de uma maior vigilância.

Numa altura em que o macOS continua a ganhar popularidade, com mais de 100 milhões de utilizadores em todo o mundo, também se está a tornar um alvo cada vez mais atrativo para os cibercriminosos.

Apesar da sua reputação como um sistema operativo seguro, o aumento de ameaças sofisticadas como o Banshee MacOS Stealer realça a importância da vigilância e de medidas proativas de cibersegurança.

Assim sendo, a Check Point Research (CPR) tem vindo a monitorizar este malware emergente, que visa os utilizadores do macOS

Dizem aqueles especialistas que muitos utilizadores do macOS assumem que a arquitetura baseada em Unix e a quota de mercado historicamente mais baixa da plataforma a tornam um alvo menos atrativo para os cibercriminosos e, por conseguinte, imune a malware.

Embora o macOS inclua funcionalidades de segurança robustas como o Gatekeeper, XProtect e sandboxing, a ascensão do Banshee stealer serve para lembrar que “nenhum sistema operativo está imune a ameaças”.

Este malware furtivo não se infiltra apenas; opera sem ser detetado, misturando-se perfeitamente com os processos normais do sistema enquanto rouba credenciais do navegador, carteiras de criptomoedas, palavras-passe de utilizadores e dados de ficheiros sensíveis.

O que torna o Banshee verdadeiramente alarmante é a sua capacidade de evitar a deteção.

Mesmo os profissionais de TI experientes têm dificuldade em identificar a sua presença. O Banshee stealer não é apenas mais uma peça de malware, “é um aviso crítico para que os utilizadores reavaliem os seus pressupostos de segurança e tomem medidas proativas para salvaguardar os seus dados”.

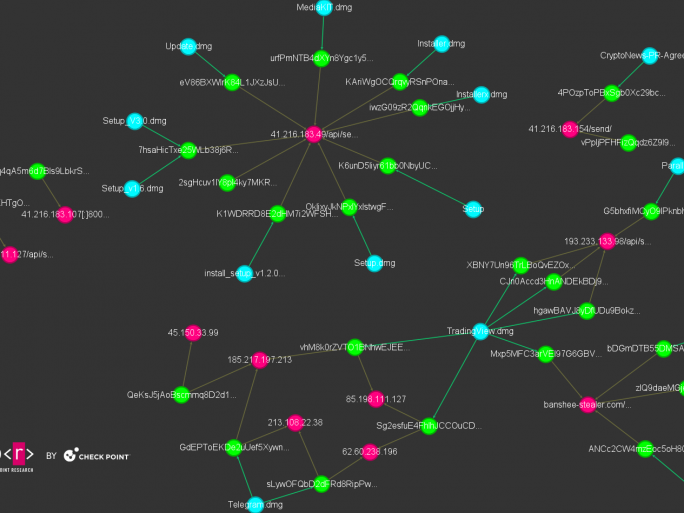

O Banshee MacOS Stealer chamou a atenção do público pela primeira vez em meados de 2024, anunciado como um “stealer-as-a-service” em fóruns clandestinos, como XSS e Exploit, e Telegram.

Por 3.000 dólares, os agentes de ameaças podiam comprar este malware para atingir os utilizadores do macOS.

No final de setembro, o CPR identificou uma nova versão do Banshee, não detetada, com uma particularidade interessante: os seus criadores tinham “roubado” um algoritmo de encriptação de cadeias de caracteres do motor antivírus XProtect da própria Apple, que substituiu as cadeias de texto simples utilizadas na versão original.

A funcionalidade do Banshee Stealer “revela a sofisticação por trás do malware moderno”, diz ainda a Check Point.